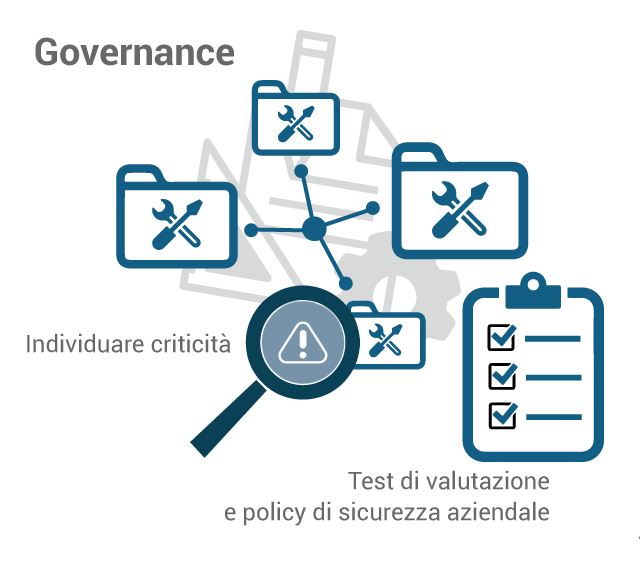

Una corretta analisi dei sistemi informatici aumenta la sicurezza della rete e la sicurezza dei tuoi dati | Emn Italy blog

Quali sono le tre caratteristiche della sicurezza informatica? Rispondiamo alla domanda all'interno di questo approfondimento.

Accesso, sicurezza informatica, tutela dei dati personali (e responsabilità) - ICT Security Magazine